В статье рассматривается один из вопросов обеспечения безопасности сетей и возможностей оперативного информирования о том, что включены

- несанкционированные мобильные точки доступа, которые используют 3G, 4G и LTE модемы

- мобильные телефоны с включенным режимом точки доступа

Также в статье рассматриваются способы автоматической блокировки подобных подключений, с сохранением беспрерывной работы разрешенных сетей организации. Актуальность данного вопроса заключается в уязвимости сетей, которые используют организации.

В то время как большая вероятность взломов, проникновений и дестабилизаций работы Wi-Fi сетей организации сопровождается иллюзией защищенности.

Взлом сети wi-fi

Существует ряд методов проникновения и взлома сетей Wi-Fi, поэтому возникает необходимость поиска решений, которые могут:

- своевременно выявлять угрозу

- сводить к минимуму риски проникновения

- фиксировать факт проникновения

- оповещать о попытках взлома

- блокировать, и следить за последовательностью вредоносных действий при инцидентах.

Анализ вероятных угроз для Wi-Fi сетей показывает, что они могут возникать на предприятиях по ряду различных причин и обстоятельств:

— сами сотрудники, которые могут раздавать Wi-Fi со смартфона или 3G/4G/LTE модемов, имеющих доступ в интернет, и тем самым иметь возможность подключать служебные компьютеры и технику к Интернет, что дает возможность их выхода в сеть и утечки данных;

— открытые точки доступа соседей, находящиеся в нашей досягаемости. Они не имеют шифрования, поэтому они предоставляют доступ в интернет для всех желающих;

— угрозы внешних проникновений в сеть организации. Одним из элементов проникновения может стать замена MАC-адреса. Вредоносное устройство отображается как точка доступа, либо как клиентское устройство. Так устройство получает доступ к ресурсам компании, отображаясь в системе как легитимный пользователь. В таком случае фильтр по MАC-адресу не защитит от проникновения в сеть компании.

— вредоносная точка доступа с подмененным MАC-адресом и имитирующая оригинальное название передаёт клиентам пакет деавторизации. Клиент повторно переподключится к «зараженной» точке доступа, уровень сигнала которой будет лучше. Факт подмены не будет заметен пользователю. При этом трафик будет зеркалироваться в другое место. Данные от учётных записей пользователя также будут уходить злоумышленникам. Извлечь их из трафика не составит труда.

— на рынке достаточно много устройств, которые используются для пинтестов, а также самодельные на базе различных Wi-Fi карточек, есть готовые решения, которые могут работать автономно на батарейках или могут подключаться к какому-либо питанию, включаться в локальную сеть, иметь gsm-модули, их можно заказать в Интернет-магазинах и они могут навредить;

— наличие различных сервисов с возможностью подбора паролей WPA/WPA2 в интернете, и ряд утилит, которые тоже доступны в свободной продаже (как например Kali Linux, Backtrack), и, следовательно, знающий злоумышленник этим легко может пользоваться для достижения своей цели;

— так же другие, возникающие возможности организационного и технического характера.

Исходя из вышеизложенного, в настоящее время возникли и предъявляются повышенные требования к исключению стороннего доступа к сетям Wi-Fi как технического, так и организационного характера.

Wi-Fi сети: способы защиты

В настоящее время для выявления подобных инцидентов, выявления несанкционированных точек доступа возможно проведение периодических обследований всех помещений объекта (предприятия, организации) с помощью мобильных комплексов, для чего могут потребоваться несколько квалифицированных инженеров, группа сопровождающих, и в некоторых случаях большое количество всяких согласований, времени и ресурсов.

Периодические проверки не гарантируют того, что несанкционированные устройства не включатся в другое время после проведения обследования, т.к. актуальная информация получается только на момент обследования покрытия Wi-Fi сети.

Проведенный анализ построения и функционирования систем безопасности Wi-Fi на объектах (предприятиях, организациях) показывает, что существует противоречие между возрастающими требованиями к исключению стороннего доступа к сетям Wi-Fi и недостаточной эффективностью определения момента угрозы внедрения в сеть Wi-Fi, оповещения, факта проникновения, блокировки, прослеживаемости последовательности вредоносных действий в силу несоответствия организационной и технической составляющих систем безопасности.

Исходя из этого полагаем, что на предприятии эффективнее иметь стационарную систему круглосуточного мониторинга и анализа Wi-Fi с функцией автоматического избирательного подавления всех вновь выявленных Wi-Fi, не внесенных в “белый лист”.

Решить данную задачу и возникшие противоречия возможно, если сформулировать постановку актуальной задачи следующим образом: «На основе анализа организационных и технических возможностей имеющихся средств, исключению стороннего доступа к сетям Wi-Fi, разработать отвечающую современным требованиям Систему анализа и интеллектуального подавления Wi-Fi и советы обязанным лицам компаний и предприятий по её эффективному применению».

На данном этапе, на наш взгляд, решение актуальной цели стоит проводить декомпозировано двумя поочередно решаемыми задачами:

- На основе повышенных требований к безопасности корпоративных сетей разработать Систему анализа и интеллектуального подавления Wi-Fi на объекте;

- Разработать рекомендации должностным лицам объектов (предприятий, организаций) по эффективному применению Систему анализа и интеллектуального подавления Wi-Fi.

Wi-Fi модуль “Рубин”

Для последовательного решения поставленных задач была разработана Система анализа и интеллектуального подавления Wi-Fi сетей «Рубин», которая включает в себя:

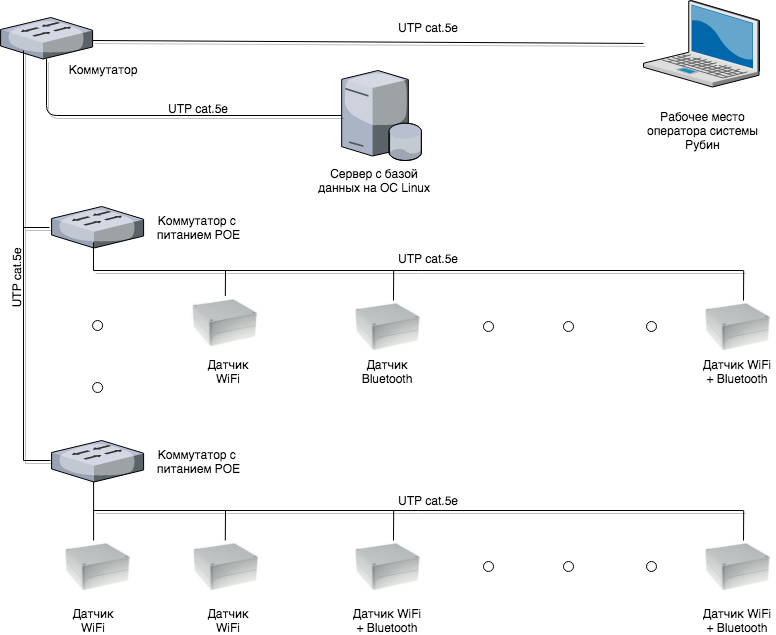

— Локально-вычислительную сеть Ethernet (см. рисунок 1);

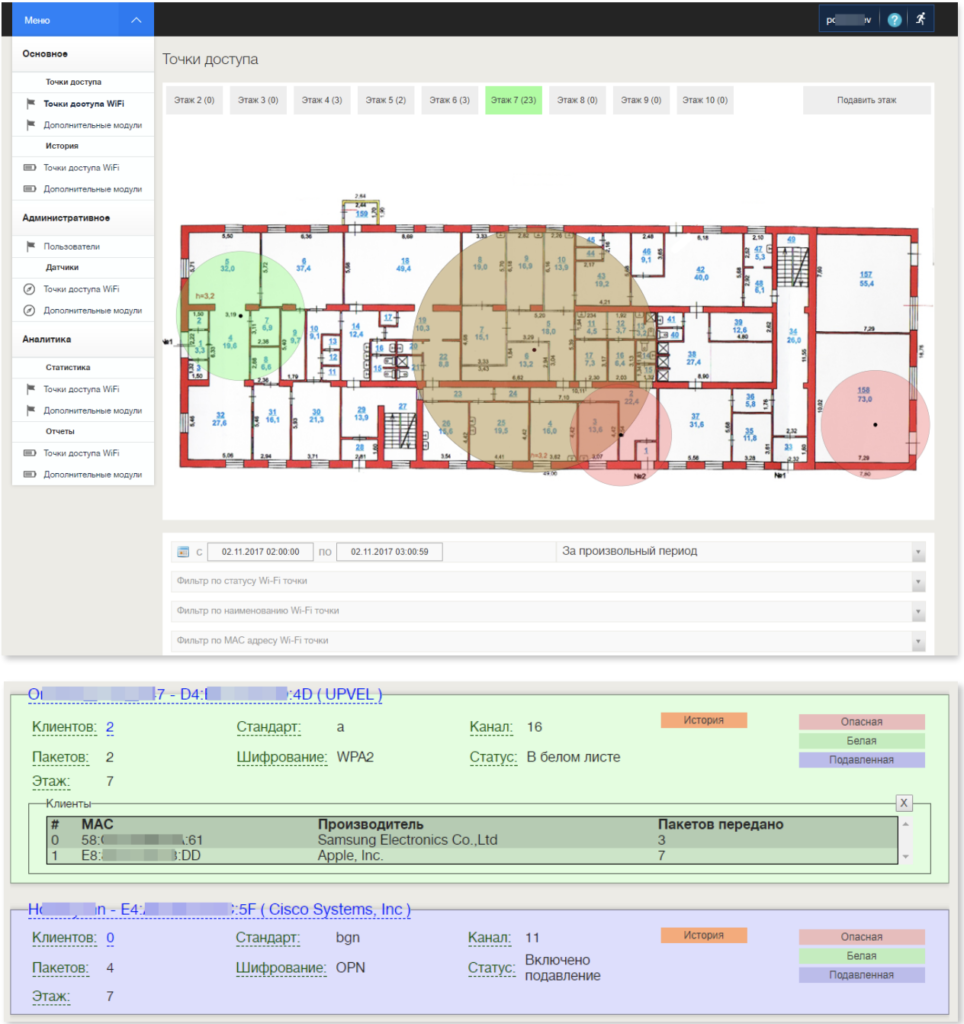

— Специальное программное обеспечение «Рубин» (см. рисунок 2);

— Модули анализа и подавления Wi-Fi сетей (a/b/g/n/ac) «Рубин»;

— Сервер управления системой, с развернутой Базой данных и предустановленным СПО;

— Коммутаторы с функцией питания POE.

“Рубин” — это отечественная разработка по сравнению с похожими моделями, на базе оборудования Cisco и управляющей программы Airmagnet Enterprise, не уступает ей, а в некоторых конфигурациях и превосходит по своим возможностям.

Основными преимуществами системы “Рубин” является ее открытость, т.к. это Web-платформа на базе OC Linux. В ней нет скомпилированных Windows приложений, которые, теоретически, могут иметь скрытые возможности.

Модули “Рубин” делают возможным встраивание в интерфейс различных средств контроля:

- GSM-ловушки имитируют базовые станции

- комплексы мониторинга и выявления других стандартов связи, таких как, Bluetooth.

Пользователям доступно:

- внедрение в систему своих модулей анализа

- поддержка от разработчиков

К примеру, в 2021-м году в “Рубин” было добавлено несколько новых функций, которые позволяют:

— возможность разделения реальных и рандомизированных MAC-адресов;

— определять, принадлежат ли рандомизированные MАC-адреса к одному и тому же устройству;

— оповещать об атаках точек доступа предприятий man-in-the middle.

В основу принципа функционирования Системы анализа и интеллектуального подавления “Рубин” заложено структурированное установленных датчиков по всему контролируемому объекту.

- Круглосуточно осуществляется сбор:

- данных о точках доступа Wi-Fi (a/b/g/n/ac)

- названий точек

- MАC-адресов этих точек

- номеров рабочих частот и каналов

- информации о количестве переданных пакетов

- сведений о типе производителя и их клиентах.

Полученные данные прибор запоминает в базе данных. Это даёт возможность отслеживать на карте Wi-Fi прибора маршрут перемещения. Разрешённые точки доступа Wi-Fi попадают в «белый список», что позволяет видеть маршрут перемещения на карте любого Wi-Fi устройства за любой интересующий период времени работы системы. Все разрешенные точки доступа Wi-Fi заносятся в “белый лист”.

Прочие точки доступа с MАC-адресами, не занесёнными в систему, блокируются. Клиент к ним уже не подключается. Точки доступа и клиенты, занесенные в “белый лист” продолжат свою работу.

Безопасность Wi-Fi сетей

Система “Рубин” никак не проявляется в радиоэфире в качестве точки доступа или Wi-Fi устройства, что делает ее неуязвимой для атак. Их мы описывали выше.

Датчики осуществляют работу в двух каналах. Это делает возможным проведение постоянного анализа сетей за счет первого приемного канала. Блокировка нелегальных точек производится вторым каналом, не прерывая анализ.

Определение местонахождения, найденного Wi-Fi прибора, зависит от плотности расположения на контролируемом объекте стационарных датчиков. Плотность и количество датчиков определяется предварительным обследованием.

От целей, которые решает система, зависит планировка размещения и плотности установки датчиков. Когда требуется точно определять месторасположения устройства, то нужно понимать, что как минимум 3 датчика должны «видеть» любую точку контролируемого объектом пространства. В случае, когда точность не критична и может быть посекторной, то число устанавливаемых датчиков можно сократить. Это уменьшит стоимость системы за счет установки меньшего количества датчиков.

Фиксирование событий, происходящих в сети Wi-Fi – одна из важнейших функций Системы. Например, если злоумышленник клонирует стационарную штатную точку доступа организации, точка доступа перемещается в пространстве. Возможно это при дублировании имени и MАC-адреса точки.

Сопоставляя информацию о перемещении по объекту интересующего Wi-Fi устройства, например, по записям с камер видеонаблюдения, можно найти пользователя с нелегальным Wi-Fi устройством.

Кроме того, можно составлять выборку за ночной период работы системы, когда персонал отсутствует на рабочих местах, и выявлять забытые устройства, которые могли быть оставлены преднамеренно. Также можно выявлять устройства, которые включаются на передачу в определенный временной промежуток для передачи информации.

Все фильтры и статистика регулярно добавляются в систему благодаря получению обратной связи от пользователей и обновляются у всех пользователей системы в рамках регулярных обновлений.

При решении второй задачи, связанной с формированием рекомендаций для должностных лиц организации по эффективному применению Системы анализа и интеллектуального подавления Wi-Fi нужно заострить внимание на обязательных действиях организационного характера, которые должны выполнять должностные лица организаций.

Система будет полностью выполнять заложенные в неё возможности и функции при полной реализации пользователем указанных разработчиком требований по эксплуатации. Техническая настройка системы проводится на этапе ввода её в эксплуатацию. Производитель проводит приёмо-следственные работы, после чего гарантирует её техническую исправность и работоспособность заложенных в неё функций и опций.

Работники организации, обеспечивающие функционирование софта, должны быть обязательно обучены и допущены к её работе.

Одним из обязательных организационных условий корректной эксплуатации системы является обученный персонал и исключение в её работе случайных сотрудников, которые могут расстроить, изменить режимы, нарушить алгоритмы работы. Таким образом допуск некомпетентных лиц к работе системы необходимо исключить.

Заключение

Накопленный опыт работы с Системой анализа и интеллектуального подавления Wi-Fi на предприятиях, естественно вызовет у эксплуатирующих работников некие вопросы и предложения по тому, как улучшить работу, оптимизировать функции системы. Эти рекомендации нужно обсуждать с разработчиками системы и исключать при этом случаи самостоятельного, некорректного изменения порядка работы Системой анализа и интеллектуального подавления Wi-Fi.

Безопасность Wi-Fi сетей Рубин Специальное программное обеспечение Цифровая безопасность